Esiste un rito che da tempo immemore precede l’inizio di una guerra. Si tratta di una cerimonia, la cui origine è riportata dallo storico romano Tito Livio nell’opera ab Urbe condita. La cerimonia era celebrata dai Feziali, un collegio sacerdotale, prima del sorgere di ogni conflitto: raggiungevano il confine, gettavano un’asta insanguinata sul territorio nemico e recitavano la «dichiarazione di guerra».

È nata così un’usanza millenaria, rispettata nei secoli. Sino al giorno d’oggi, in cui è sempre più labile la linea di demarcazione tra lo stato di pace e quello di belligeranza. Per quale ragione? Perché il concetto di guerra è in costante mutamento e sta diventando immateriale. Perché la guerra cibernetica (cyberwarfare), che sostituirà truppe e armamenti, impone segretezza e anonimato.

La guerra cibernetica

È il conflitto del futuro, di un domani ormai prossimo. Non si combatte con le armi, ma con i cyber attacchi: le manovre informatiche che penetrano i confini nazionali di uno stato compromettendone le risorse informatiche; e di conseguenza le difese, il funzionamento e la stabilità politico-economica. Senza lasciare tracce, se non a posteriori, quando l’azione è già terminata ed è tardi per reagire.

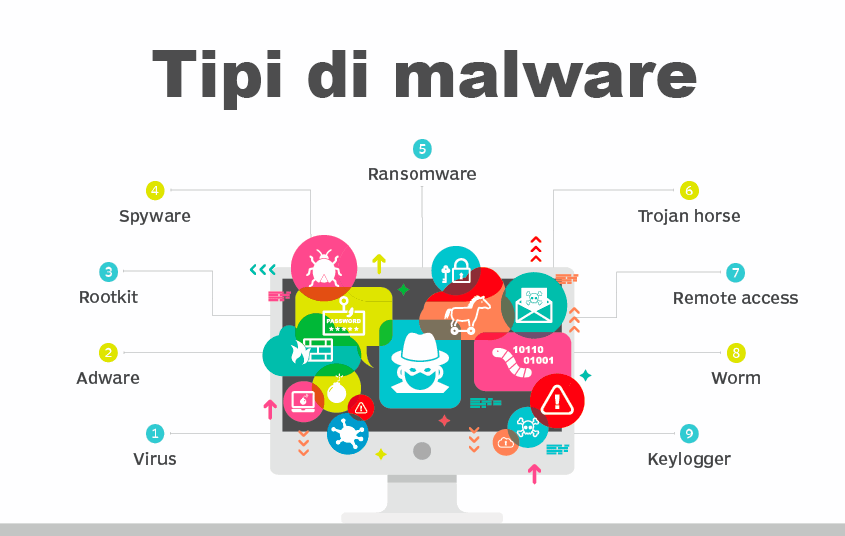

Ma come avviene un cyber attacco? Basta installare un malware, un software malevolo capace di infiltrarsi in un computer senza essere rilevato. Ci sono conseguenze diverse a seconda del malware, perché il programma può essere utilizzato per arrecare danni a un sistema informatico, ma anche per sottrarre informazioni (data leak) o per cifrare i file (ransomware). O a fine di lucro, perché per impedire la pubblicazione o la vendita dei dati, o per consegnare la password che decifra i file, viene chiesto un lauto riscatto.

Dal movente alla comprensione del fenomeno

Ed è proprio il movente economico che permette di comprendere l’evoluzione del fenomeno. In passato, infatti, le violazioni erano compiute per lo più da attori nazionali (i servizi segreti, ad esempio). Nell’ultimo decennio, invece, è cresciuta esponenzialmente la quantità di organizzazioni criminali indipendenti, altamente specializzate e dotate di organigrammi interamente digitalizzati: i membri non si conoscono. Questi sono sparsi sul territorio, permettendo all’associazione di sparire e di risorgere sotto nuove vesti. Grazie anche alla protezione, o al benestare, degli stati in cui operano, che perdura finché gli obiettivi restano localizzati nei territori nemici. Come nel caso di Ryuk, un gruppo di hacker attivo nei paesi occidentali, ma con base nell’Est Europa, la «terra promessa» dei cyber criminali.

Da lì le organizzazioni colpiscono i target più eterogenei: aziende, amministrazioni, persino i servizi essenziali, come i dipartimenti di polizia (quello di Washington, ad esempio) e gli ospedali. Perché per loro non esiste la morale: l’ha dimostrato il ransomware che a maggio 2021 ha colpito il sistema sanitario irlandese, bloccando appuntamenti e attività, soprattutto radiologiche. Per non parlare dei 700 GB di dati di pazienti e dipendenti sottratti. Da chi? Si presume da Wizard Spider, un gruppo criminale con sede in Russia. Che, al fine di fornire un decryptor e cancellare i dati rubati, ha chiesto un riscatto di 20 milioni di dollari. Somma che il Primo ministro irlandese, Micheál Martin, ha rifiutato di pagare.

La vittima prediletta

Non è la prima volta che azioni del genere mettono in ginocchio gli ospedali del vecchio continente. Una delle prime prede è stato il sistema sanitario inglese (NHS), colpito nel 2017 da un attacco ransomware (WannaCry) che ha cancellato quasi 7 mila prenotazioni. Nell’ottobre 2020, invece, gli hacker si sono spostati in America, dove hanno preso di mira lo Sky Lakes Medical Center in Oregon. Gli Stati Uniti, d’altronde, restano la vittima prediletta dei cyber criminali, anche se nel Paese continua a prevalere l’hackeraggio di stato.

Lo dimostrano le due campagne di cyber spionaggio che dopo il Russiagate hanno suscitato maggiore scalpore negli USA. La prima risale al marzo 2020, ma è stata scoperta solo nove mesi dopo, nel dicembre 2020. Questa è attribuita ai servizi segreti russi (SVR), che hanno trasformato i software della società americana SolarWinds in un cavallo di Troia, in grado di infiltrarsi nella rete di migliaia di clienti. Tra cui figura buona parte del governo americano, obiettivo designato dei sovietici. Ma anche dei cinesi, che nel gennaio 2021, avvalendosi del gruppo di spionaggio informatico Hafnium, hanno attaccato i server di Microsoft Exchange, compromettendo la posta e la rete interna di migliaia di aziende e organizzazioni, comprese quelle americane.

Gli hacker indipendenti

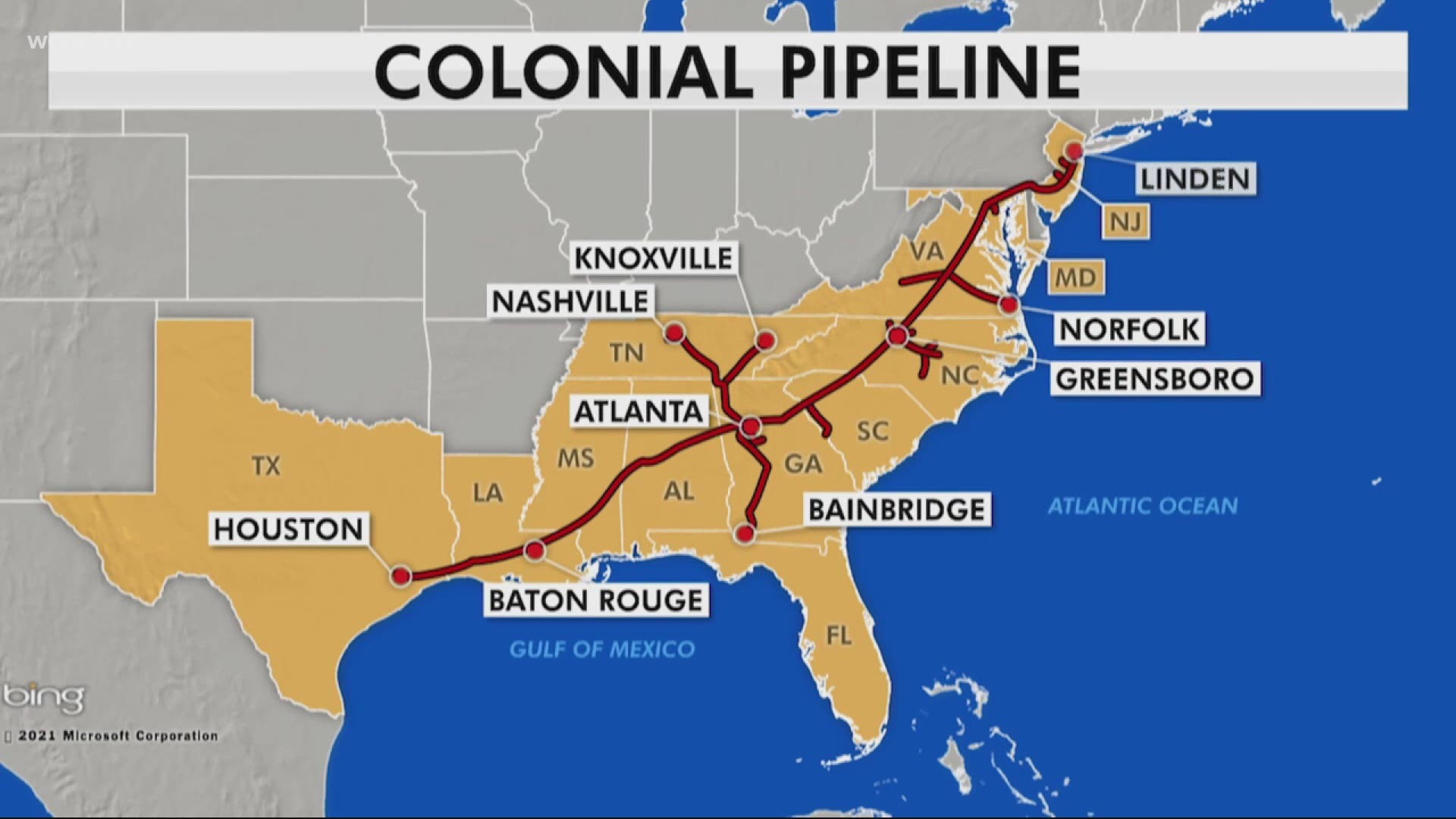

Ma non finisce qui, purtroppo. Perché negli USA sono in continua crescita le azioni attribuite a hacker indipendenti. Una tra tutte: la campagna ransomware che nel maggio 2021 ha colpito l’oleodotto Colonial Pipeline, uno dei maggiori distributori di carburante nella East Coast (trasporta il 45 per cento del greggio nella regione). L’attacco, condotto da DarkSide, un’entità cyber criminale attiva nell’Est Europa, spicca per gli ingenti danni causati all’economia americana. L’azienda, infatti, è stata costretta a interrompere l’intera distribuzione per oltre cinque giorni, e a riprenderla solo dopo aver versato il riscatto: 5 milioni di dollari, pagati in bitcoin per ostacolare la tracciabilità del denaro.

«America is back»

La reazione americana non si è fatta attendere. Dopo anni di inattività e di isolazionismo sotto la presidenza di Donald Trump, l’elezione di Joe Biden ha scandito il ritorno degli Stati Uniti nel mondo. «America is back», dunque, anche grazie all’aggressivo rilancio della cyber diplomazia. Durante il summit di Ginevra del 16 giugno, infatti, Biden ha strappato al Presidente russo Vladimir Putin un impegno di collaborazione contro i cyber attacchi. Ha mitigato, così, il clima di tensione creatosi tra i due Paesi dopo le sanzioni inflitte alla Russia per il caso SolarWinds. Un mese dopo, invece, Biden ha accusato apertamente il governo cinese di collaborare con gli hacker per commettere attacchi informatici diffusi, incluso quello a Microsoft. E non lo ha fatto da solo, bensì con l’appoggio degli alleati di sempre (l’UE, la Nato, il Regno Unito, ecc.), ormai ritrovati.

Ma anche sul piano interno ci sono state grosse novità. Prima tra tutte, l’ordine esecutivo sul miglioramento della sicurezza informatica, firmato all’indomani del ransomware all’oleodotto Colonial Pipeline. Con un unico obiettivo, incrementare gli standard di sicurezza digitale delle agenzie federali e dei loro fornitori di software. Ciò avviene attraverso cinque passaggi: 1) la condivisione delle informazioni sulle minacce tra settore pubblico e privato; 2) la modernizzazione degli standard di sicurezza informatica grazie a servizi cloud sicuri; 3) l’istituzione del Cyber Safety Review Board al Dipartimento per la Sicurezza Nazionale; 4) la creazione di un manuale standard per rispondere agli attacchi che sia un modello pure per i privati; 5) il miglioramento della capacità di rilevazione delle minacce e di quella di indagine e di risoluzione degli incidenti.

La conferenza di Joe Biden post summit di Ginevra:

Un fenomeno inarrestabile

La centralità della cyber sicurezza nell’agenda politica americana dimostra come la crescita dei cyber attacchi sia ormai esponenziale. L’incremento è stato confermato anche dal direttore dell’FBI, Christopher Wray, che in un’audizione al Congresso ha spiegato come siano triplicate, durante l’ultimo anno, le somme pagate in ransomware: un aumento del 341 per cento, ha specificato la società di analisi Chainalysis, fino a un totale di 412 milioni di dollari.

Nessuno è stato risparmiato, neanche l’Italia. Nello stato gli attacchi informatici alle infrastrutture strategiche, in un solo anno, sono saliti da 147 a 509 (dati diffusi da Luciano Carta, presidente di Leonardo S.p.A). Gli attacchi sono agevolati dalla giungla normativa che imbriglia il Paese, al cui interno esistono ben 23 autorità diverse competenti in materia di sicurezza informatica. A causa di ciò, l’Italia rappresenta un terreno fertile per i cyber criminali. Ed ecco perché il governo Draghi è corso ai ripari disponendo un intervento di razionalizzazione: il decreto legge 82/2021, che ha previsto l’istituzione dell’Agenzia per la cyber sicurezza nazionale (Acn).

Perché se è vero, da una parte, che nel XXI secolo sarebbe assurdo pretendere l’arrivo dei Feziali al confine con la dichiarazione di guerra. Dall’altra, sarebbe parimenti irrazionale, come ha già fatto l’amministrazione Trump, rimanere inermi e negare quello che sarà il conflitto principe del futuro. Rectius, del presente.